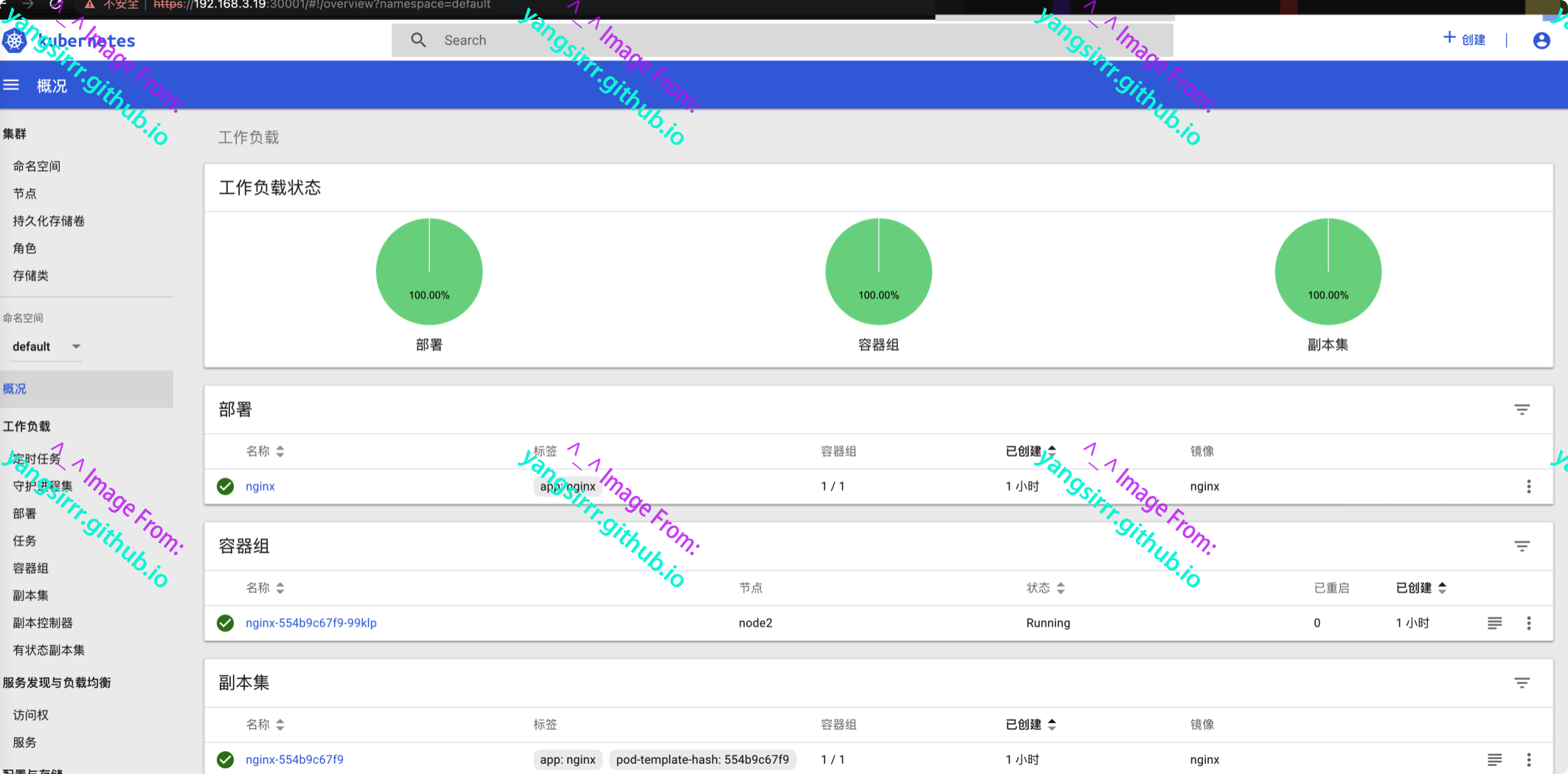

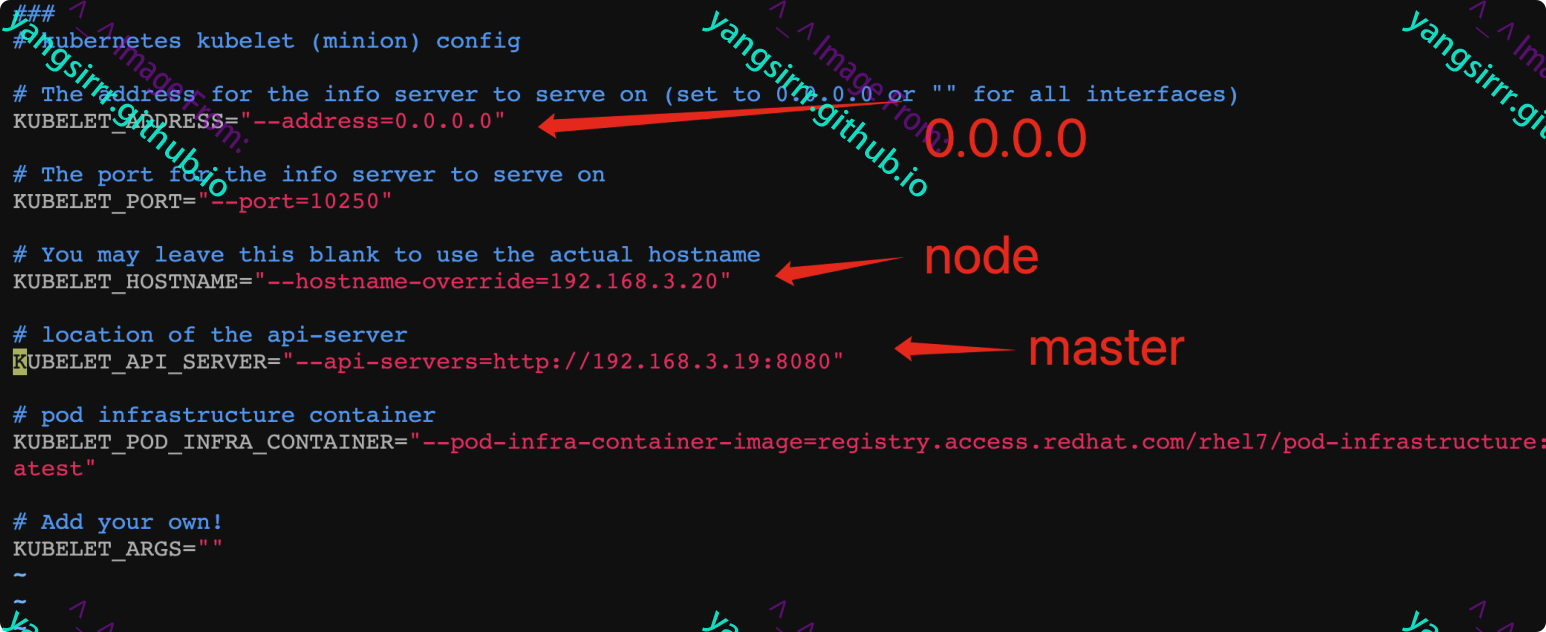

前言Kubernetes大致结构如下,主要集群由master、node组成,master主要进行各种管理,node提供部署环境

简介:

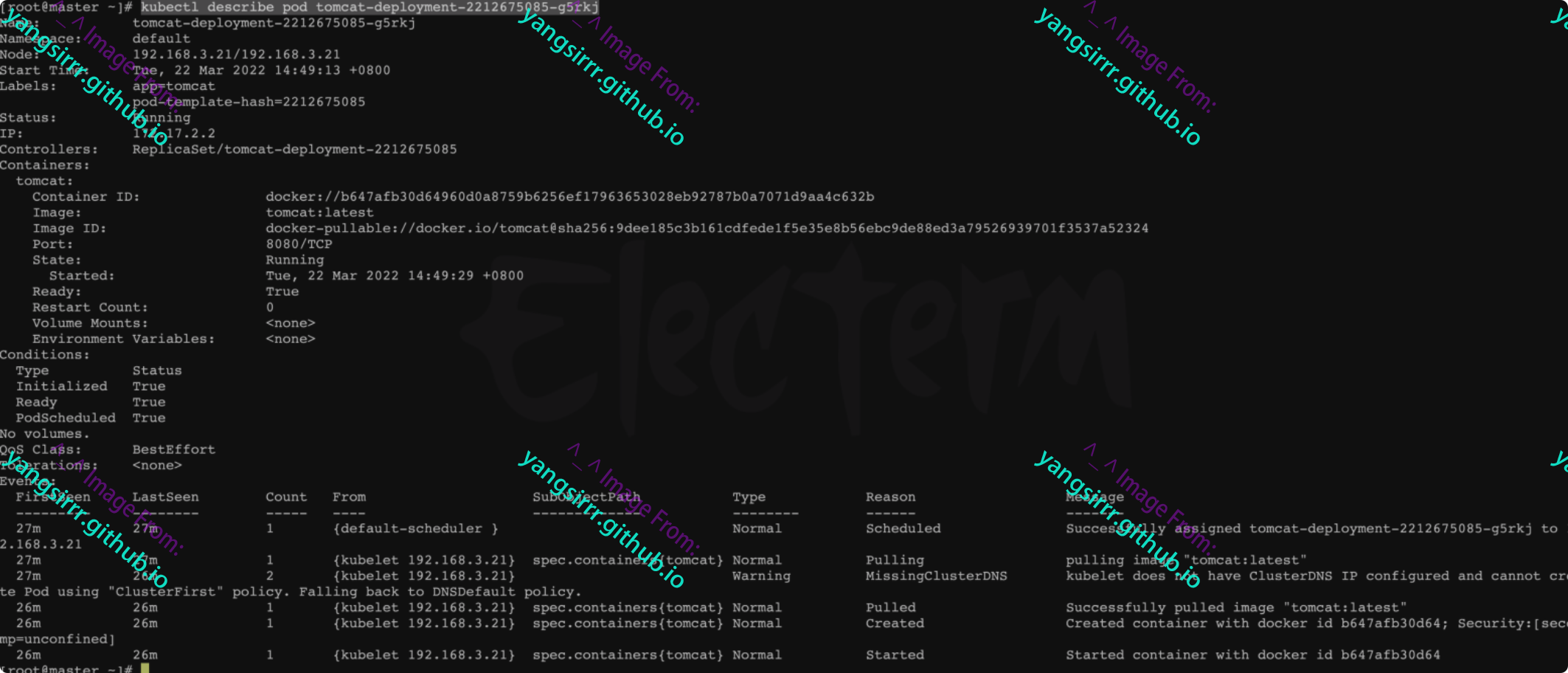

apiserver:操作各项资源,如部署应用等

scheduler:按照设定的调度策略,将pod安装到

2022-03-25