简介

Amazon S3是一项对象存储服务,提供业界领先的可扩展性、数据可用性、安全性和性能。Web应用程序开发人员可以使用它存储数字资产,包括图片、视频、音乐和文档。

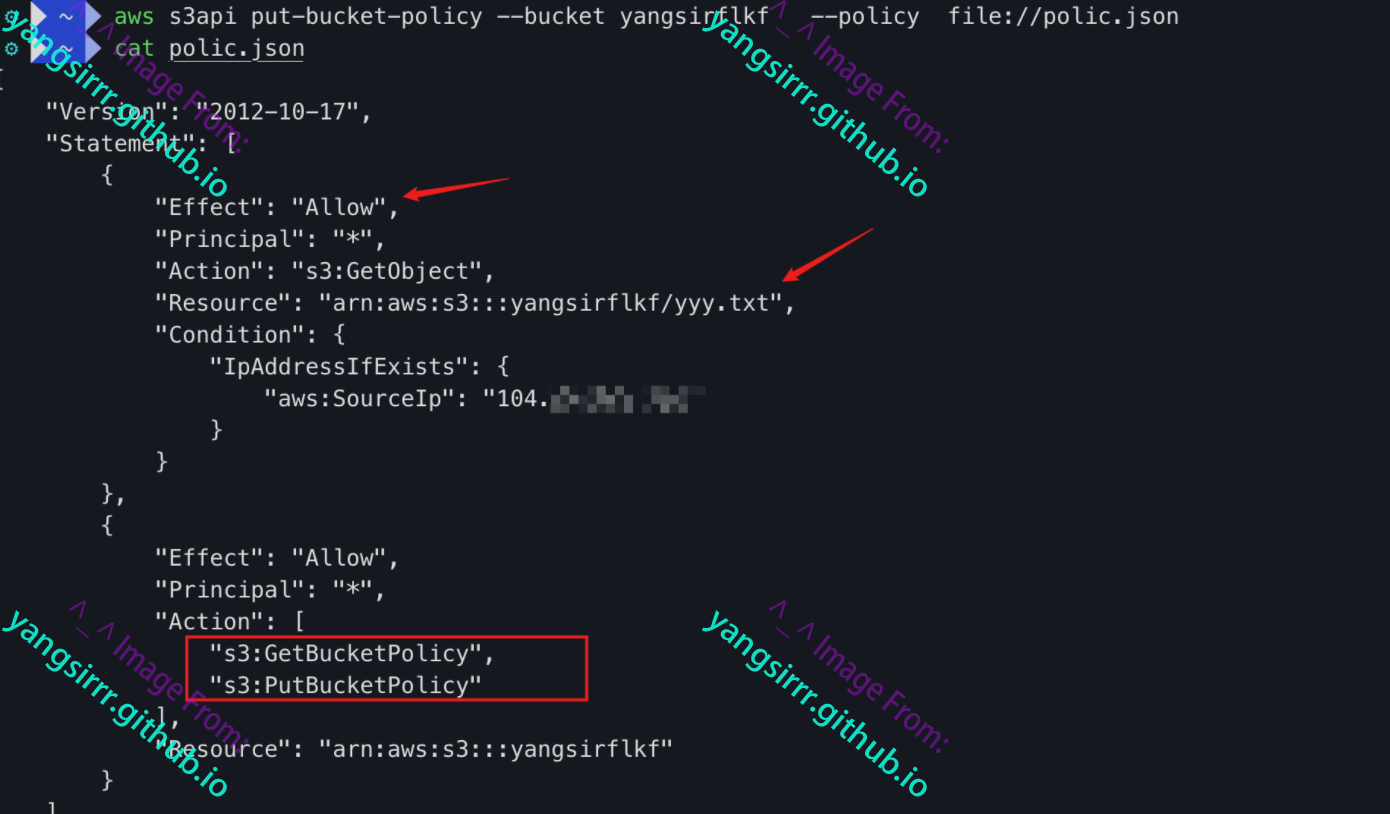

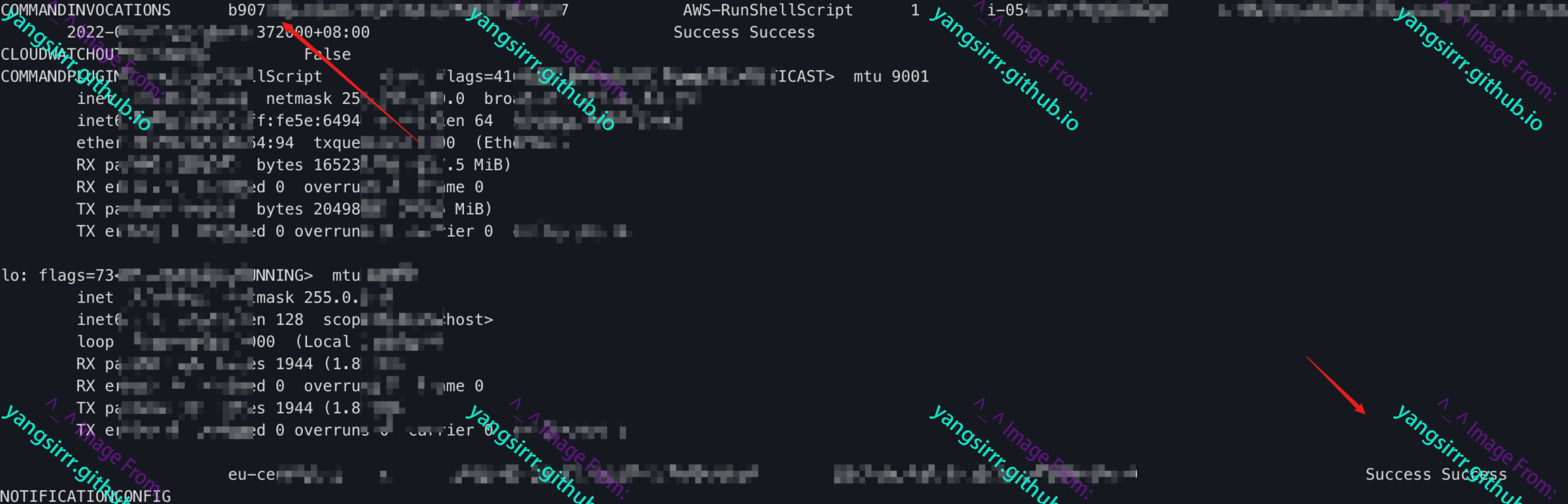

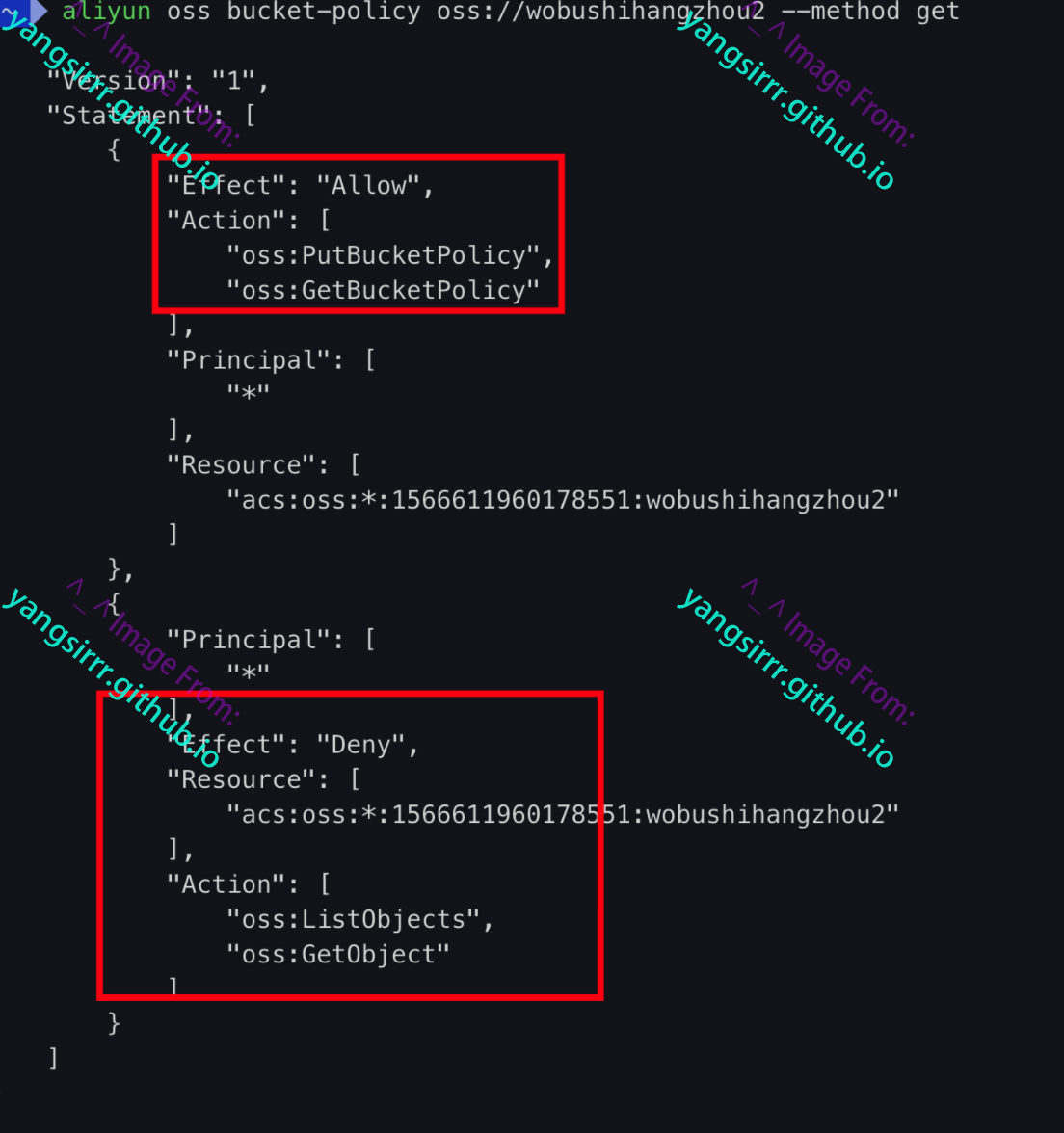

Bucket访问

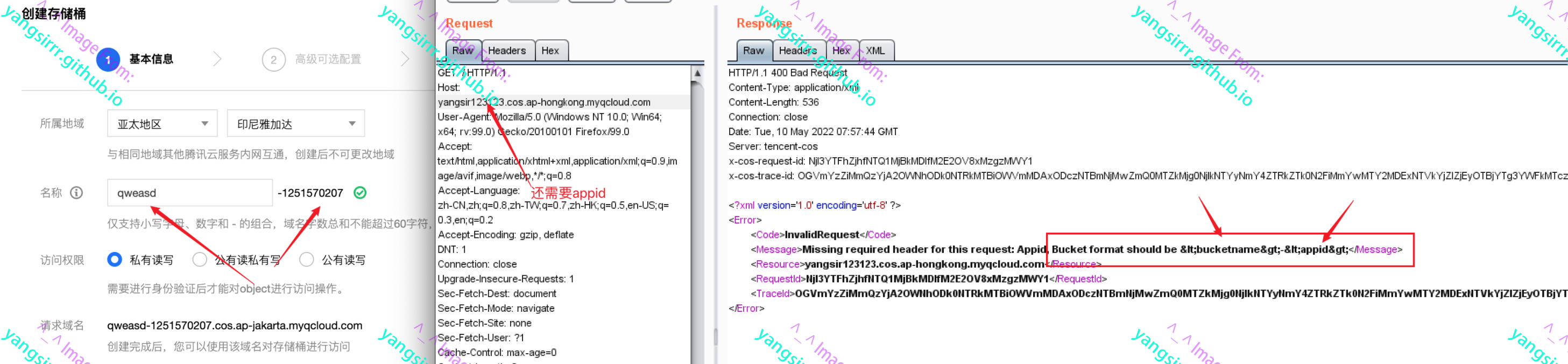

整体功能创建同阿里云、腾讯云相仿,无特别大的其他

2022-05-14